في زمن تتزايد فيه التهديدات الإلكترونية بشكل يومي، أصبح الأمن السيبراني أمرًا بالغ الأهمية. ففي كل ثانية، يتم استهداف العديد من الأنظمة والبيانات حول العالم. ووفقًا لدراسة حديثة، يُقدر أن 43% من الهجمات تستهدف الشركات الصغيرة، مما يجعل من الضروري أن تكون على دراية بأهمية الأمان الرقمي. تخيل لو كانت لديك قلعة لحماية معلوماتك، لكن نسيت إغلاق أبوابها؛ هذا هو بالضبط ما يحدث إذا لم تهتم بالأمن السيبراني. في هذه المقالة، سنستعرض أهمية الأمن السيبراني، أنواعه، استراتيجيات الحماية، وأحدث الاتجاهات في هذا المجال الحيوي.

تعريف الأمن السيبراني

الأمن السيبراني هو مجموعة من التدابير والتقنيات والسياسات المصممة لحماية الأنظمة والشبكات والبيانات من الهجمات غير المرغوب فيها. الهدف هو ضمان سرية المعلومات، سلامتها، وتوافرها. مع تزايد الاعتماد على التكنولوجيا، أصبحت التهديدات الإلكترونية أكثر تعقيدًا، مما يستدعي ضرورة وجود استراتيجيات أمنية فعالة.

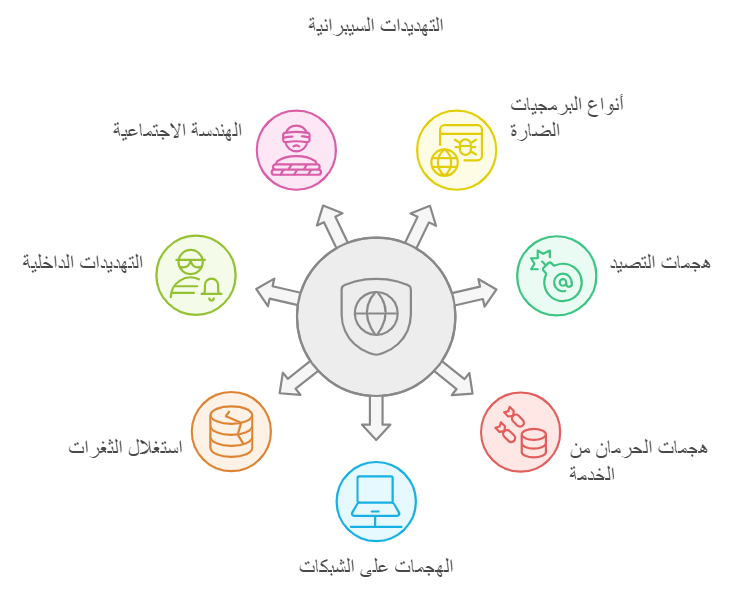

تشمل التهديدات السيبرانية مجموعة واسعة من الأنواع، التي يمكن أن تؤثر على الأفراد والشركات على حد سواء. إليك قائمة بأنواع التهديدات السيبرانية الرئيسية:

1. البرمجيات الضارة (Malware)

- الفيروسات: تتكاثر وتنتشر عبر النظام.

- الدود (Worms): تنتشر عبر الشبكات دون تدخل المستخدم.

- التروجان: يظهر كبرنامج شرعي لكنه يقوم بأفعال خبيثة.

- البرمجيات الفدية (Ransomware): تشفر البيانات وتطلب فدية لفك تشفيرها.

- البرمجيات التجسسية (Spyware): تجمع المعلومات الحساسة دون علم المستخدم.

2. هجمات التصيد (Phishing)

- التصيد التقليدي: إرسال رسائل بريد إلكتروني وهمية لجمع المعلومات الشخصية.

- التصيد المستهدف (Spear Phishing): استهداف أفراد أو مؤسسات معينة برسائل مخصصة.

- التصيد عبر المواقع (Whaling): استهداف المسؤولين التنفيذيين أو الأفراد المهمين في المؤسسة.

3. هجمات الحرمان من الخدمة (DDoS)

- الهجمات الموزعة: تهاجم خوادم أو أنظمة معينة بكمية هائلة من الطلبات لإيقافها عن العمل.

4. الهجمات على الشبكات

- التنصت (Eavesdropping): اعتراض البيانات المرسلة عبر الشبكات.

- التلاعب بالبيانات (Data Manipulation): تغيير المعلومات أثناء النقل.

- الهجمات على نقاط الوصول (Access Points): اختراق الشبكات اللاسلكية.

5. هجمات استغلال الثغرات الأمنية

- استغلال البرمجيات: استخدام ثغرات في البرمجيات لاختراق الأنظمة.

- الاستغلال عبر الشبكة: استغلال ثغرات في الشبكات للوصول إلى الأنظمة.

6. التجسس الإلكتروني

- الهجمات المستهدفة: اختراق الأنظمة لجمع معلومات سرية أو حساسة.

7. الأخطاء البشرية

- سوء الاستخدام: استخدام كلمات مرور ضعيفة أو مشاركة معلومات حساسة.

- عدم التحديث: عدم تحديث البرمجيات والأنظمة مما يتركها عرضة للهجمات.

8. التهديدات الداخلية

- الموظفون غير الراضين: قد يقومون بتسريب المعلومات أو التخريب.

- الأخطاء غير المقصودة: الأخطاء الناتجة عن موظفين أثناء أداء مهامهم.

9. التصعيد (Privilege Escalation)

- الحصول على صلاحيات أعلى: استغلال الثغرات للحصول على صلاحيات أكبر من المصرح بها.

10. التهديدات الناجمة عن أجهزة إنترنت الأشياء (IoT)

- استغلال الأجهزة المتصلة: ضعف الأمان في الأجهزة المتصلة يمكن أن يؤدي إلى اختراق الشبكات.

11. الهجمات على البنية التحتية

- هجمات على الخدمات الحيوية: مثل الماء والكهرباء والاتصالات.

12. التلاعب بالبيانات (Data Breaches)

- اختراق قواعد البيانات: سرقة معلومات حساسة مثل البيانات الشخصية أو المالية.

13. المهاجمون المدعومون من الدولة

- هجمات على دول أو شركات: تستهدف المؤسسات الحكومية أو البنية التحتية الوطنية.

14. البرمجيات الخبيثة على الهواتف الذكية

- البرامج الضارة: تستهدف الهواتف الذكية للوصول إلى البيانات الشخصية أو البنكية.

15. الهندسة الاجتماعية (Social Engineering)

- التلاعب النفسي: استخدام الحيل النفسية لخداع الأفراد لكشف معلومات حساسة.

كل نوع من هذه التهديدات يتطلب استراتيجيات مختلفة للحماية والتصدي، مما يجعل من الضروري على الأفراد والشركات اتخاذ تدابير أمنية شاملة.

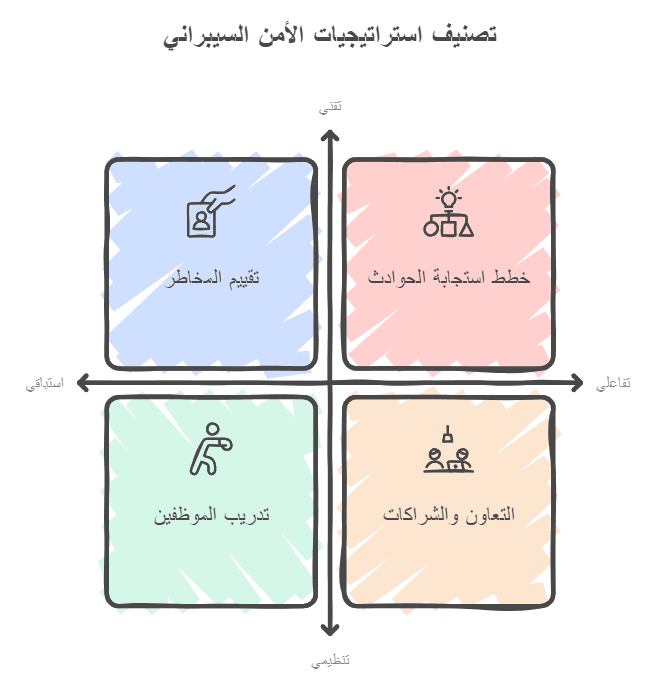

استراتيجيات الأمن السيبراني

استراتيجيات الأمن السيبراني تهدف إلى حماية المعلومات والأنظمة والشبكات من التهديدات السيبرانية. إليك مجموعة من الاستراتيجيات الفعالة في مجال الأمن السيبراني:

1. تقييم المخاطر

- تحديد الثغرات: تقييم الأنظمة لتحديد الثغرات المحتملة.

- تحليل التأثير: تقدير الأثر المحتمل للهجمات على الأعمال.

2. تحديث البرمجيات

- التحديثات المنتظمة: التأكد من أن جميع البرمجيات والأنظمة محدثة بأحدث التصحيحات الأمنية.

- تحديث الأنظمة: تحديث نظام التشغيل وتطبيقات الأمان بشكل دوري.

3. التشفير

- تشفير البيانات: استخدام تقنيات التشفير لحماية البيانات أثناء النقل والتخزين.

- تشفير الاتصالات: استخدام بروتوكولات مثل SSL/TLS لتأمين البيانات المرسلة عبر الإنترنت.

4. الجدران النارية (Firewalls)

- تطبيق جدران نارية: استخدام جدران نارية لحماية الشبكات الداخلية من التهديدات الخارجية.

- جدران نارية التطبيقات: حماية التطبيقات من الهجمات السيبرانية.

5. أنظمة كشف التسلل (IDS)

- مراقبة الأنشطة: استخدام أنظمة كشف التسلل لمراقبة الشبكة ورصد الأنشطة غير الطبيعية.

- التحليل التلقائي: تحليل البيانات لرصد التهديدات.

6. إدارة الهوية والوصول (IAM)

- تحديد الوصول: التحكم في من يمكنه الوصول إلى المعلومات والأنظمة.

- التحقق المتعدد العوامل: تطبيق استراتيجيات التحقق من الهوية لتعزيز الأمان.

7. التدريب والتوعية

- التدريب المنتظم: توفير التدريب للموظفين حول كيفية التعرف على التهديدات السيبرانية.

- التوعية بالهندسة الاجتماعية: توعية الموظفين حول تقنيات الهندسة الاجتماعية وكيفية التعامل معها.

8. خطط الاستجابة للحوادث

- تطوير خطة استجابة: إنشاء خطة واضحة للتعامل مع الحوادث الأمنية.

- التدريب على الاستجابة: إجراء تدريبات دورية لتحسين فعالية الاستجابة.

9. نسخ احتياطية للبيانات

- النسخ الاحتياطي المنتظم: تنفيذ استراتيجيات نسخ احتياطي دورية للبيانات المهمة.

- اختبار النسخ الاحتياطي: التأكد من إمكانية استعادة البيانات من النسخ الاحتياطية.

10. إدارة الأجهزة

- السيطرة على الأجهزة: تطبيق سياسات لإدارة الأجهزة المتصلة بالشبكة.

- فحص الأجهزة: التأكد من أن الأجهزة المتصلة آمنة ومحدثة.

11. الأمن السحابي

- أمان البيانات في السحابة: استخدام أدوات التشفير ووسائل الحماية الأخرى لحماية البيانات المخزنة في السحابة.

- تقييم موفري الخدمات السحابية: التأكد من أن مزودي الخدمات السحابية يتبعون ممارسات أمان قوية.

12. التحليل الذكي للتهديدات

- مراقبة البيانات الكبيرة: استخدام الذكاء الاصطناعي والتعلم الآلي لتحليل البيانات لرصد الأنشطة المشبوهة.

- استجابة سريعة: تحسين قدرة الاستجابة للتهديدات من خلال تحليل البيانات.

13. تقنيات الأمن المستندة إلى الذكاء الاصطناعي

- الكشف التلقائي عن التهديدات: استخدام تقنيات الذكاء الاصطناعي لرصد التهديدات والرد عليها بشكل تلقائي.

- تحليل الأنماط: دراسة سلوك الشبكة لتحديد الأنشطة غير المعتادة.

14. تحديد سياسة الأمان

- إنشاء سياسات واضحة: تطوير سياسات أمان محددة تشمل جميع جوانب الأمان السيبراني.

- توزيع السياسات: التأكد من أن جميع الموظفين على علم بهذه السياسات.

15. التعاون والشراكات

- التعاون مع الجهات الخارجية: العمل مع جهات خارجية لمشاركة المعلومات حول التهديدات.

- الشراكات مع مؤسسات الأمان: التعاون مع شركات الأمان لتعزيز الحماية.

كل استراتيجية من هذه الاستراتيجيات يمكن أن تلعب دورًا حيويًا في تعزيز مستوى الأمان السيبراني في المؤسسات، مما يساعد على حماية المعلومات الحساسة وتقليل المخاطر المرتبطة بالتهديدات السيبرانية.

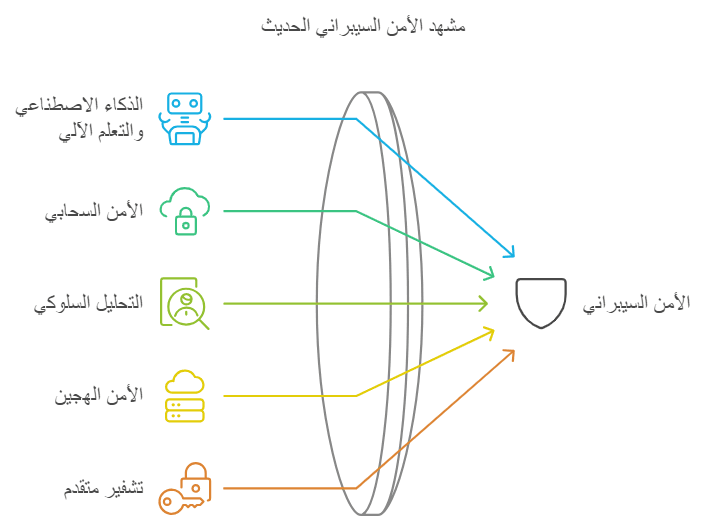

الاتجاهات الحديثة في الأمن السيبراني

الأمن السيبراني هو مجال ديناميكي يتطور باستمرار لمواجهة التهديدات الجديدة والتحديات. إليك بعض الاتجاهات الحديثة في الأمن السيبراني:

1. الذكاء الاصطناعي والتعلم الآلي

- الكشف عن التهديدات: استخدام خوارزميات الذكاء الاصطناعي للتعرف على الأنماط المشبوهة وتحليل البيانات الكبيرة.

- الاستجابة السريعة: تحسين قدرة الاستجابة للتهديدات من خلال تحليل البيانات في الوقت الحقيقي.

2. الأمن السحابي

- تأمين البيانات في السحابة: زيادة التركيز على تقنيات الأمان لحماية البيانات المخزنة في الخدمات السحابية.

- تحليل المخاطر: تقييم المخاطر المرتبطة بالانتقال إلى السحابة وتطبيق ضوابط أمان مناسبة.

3. التحليل السلوكي

- كشف التهديدات من خلال السلوك: مراقبة سلوك المستخدمين والأنظمة لتحديد الأنشطة غير المعتادة.

- استجابة قائمة على السلوك: استخدام التحليلات السلوكية لتوجيه استجابة سريعة للحوادث الأمنية.

4. الأمن الهجين

- مزيج من الحلول السحابية والمحلية: استخدام استراتيجيات أمان تجمع بين الأمان السحابي والأمان المحلي لحماية البيانات.

- تحسين الرؤية: تمكين المؤسسات من تحسين رؤية الأمان عبر بيئات متعددة.

5. التشفير المتقدم

- تشفير البيانات في الحركة والسكون: التركيز على تقنيات التشفير المتقدمة لحماية البيانات سواء كانت قيد الاستخدام أو في التخزين.

- التشفير القائم على البلوك: استخدام خوارزميات تشفير أكثر أمانًا مثل التشفير القائم على البلوك.

6. الأمن من خلال التصميم

- دمج الأمان في دورة حياة تطوير البرمجيات: تضمين أمان المعلومات في مراحل تطوير البرمجيات من البداية.

- تصميم الأنظمة بأمان: التأكد من أن التصميمات الهندسية للأنظمة تتضمن معايير الأمان.

7. الامتثال والتنظيمات

- زيادة الضغوط من الجهات التنظيمية: تشديد القوانين واللوائح المتعلقة بحماية البيانات مثل GDPR وHIPAA.

- تحسين الامتثال: استراتيجيات لضمان الامتثال للوائح المحلية والدولية.

8. التحليلات التنبؤية

- الكشف عن التهديدات قبل حدوثها: استخدام البيانات التاريخية والنماذج التنبؤية للتنبؤ بالتهديدات المحتملة.

- تحليل الاتجاهات: دراسة الاتجاهات الحالية في التهديدات لتحسين التخطيط الأمني.

9. الأمن المستند إلى الهوية

- تحسين إدارة الهوية: التركيز على تأمين الوصول إلى الأنظمة من خلال إدارة الهوية والمصادقة متعددة العوامل.

- تحديد الوصول بناءً على الهوية: تطبيق سياسة “أقل الامتيازات” (Least Privilege) للوصول إلى المعلومات.

10. إدارة الحوادث

- تطوير خطط استجابة فعالة: إنشاء خطط استجابة للأزمات تتضمن استراتيجيات واضحة للتعامل مع الحوادث.

- التدريب والتمرين: إجراء تدريبات دورية لتحسين قدرة الفرق على الاستجابة للحوادث.

11. الأمن في إنترنت الأشياء (IoT)

- تأمين الأجهزة المتصلة: تطوير استراتيجيات لحماية الأجهزة المتصلة بالإنترنت من التهديدات.

- معايير أمان جديدة: وضع معايير جديدة للأمان مخصصة لأجهزة إنترنت الأشياء.

12. العمل عن بُعد

- تأمين بيئات العمل عن بُعد: تطوير سياسات أمان جديدة تتناسب مع العمل عن بُعد.

- تقنيات VPN: استخدام الشبكات الخاصة الافتراضية (VPN) لحماية البيانات أثناء العمل عن بُعد.

13. التركيز على الخصوصية

- تعزيز الخصوصية: التركيز المتزايد على حماية خصوصية المستخدمين والمعلومات الشخصية.

- استراتيجيات حماية البيانات: تطوير استراتيجيات لحماية البيانات الشخصية والتقيد بالتشريعات المتعلقة بها.

14. الشراكات مع القطاع الخاص

- التعاون مع الشركات الأمنية: زيادة التعاون بين المؤسسات العامة والخاصة لتحسين استراتيجيات الأمان.

- مشاركة المعلومات: تبادل المعلومات حول التهديدات والخبرات لتعزيز الأمان بشكل عام.

15. التأمين السيبراني

- تأمين الشركات ضد الهجمات: تطور صناعة التأمين السيبراني لتوفير تغطية ضد الحوادث السيبرانية.

- تقييم المخاطر: إجراء تقييمات دورية لمخاطر الأمان لتحديد الاحتياجات التأمينية.

كل هذه الاتجاهات تعكس أهمية الابتكار والتكيف في مجال الأمن السيبراني لمواجهة التحديات المتزايدة والتهديدات المعقدة التي تواجه الأفراد والشركات في العصر الرقمي.

خاتمة

في عالم يتسم بالتغيرات السريعة والتهديدات المتزايدة، يعتبر الأمن السيبراني استثمارًا ضروريًا. تشير الإحصائيات إلى أن تكلفة الهجمات السيبرانية يمكن أن تصل إلى 6 تريليون دولار بحلول عام 2021، مما يجعل من الأهمية بمكان اتخاذ تدابير وقائية. إن الحفاظ على أمن المعلومات ليس مجرد خيار، بل هو ضرورة للحفاظ على سمعة المؤسسات وضمان استمراريتها. كما يُقال، “درهم وقاية خير من قنطار علاج”، لذا عليك أن تكون مستعدًا دائمًا لمواجهة التحديات الرقمية، وإلا فقد تجد نفسك في موقف محرج، مثل دخول حفلة بدون دعوة!